Obsah

4. Digitální podpis

Digitální podpis - jeho konstrukce a zákon o elektronickém podpisu, správa veřejných klíčů, certifikační autority a infrastruktury veřejných klíčů.

Vypracování

Digitální podpis - konstrukce

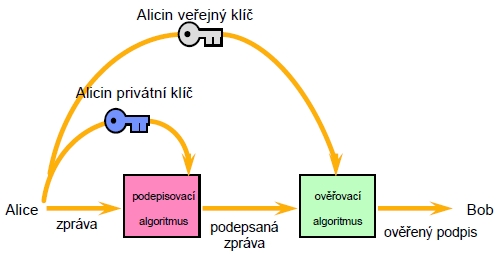

Schéma digitálního podpisu

Každý subjekt má 2 klíče:

- privátní (soukromý) klíč pro vytváření podpisu;

- veřejný klíč pro ověření podpisu.

Správný digitální podpis může vytvořit jen ten, kdo má k dispozici soukromý klíč. Pro ověření podpisu je nutné mít veřejný klíč podepsaného subjektu. Digitální podpis nedává sám o sobě žádnou záruku o době jeho vytvoření.

V praxi se digitální podpis vytváří následujícím způsobem (protože aplikace asymetrického algoritmu na rozsáhlé datové soubory je časově značně náročná):

- vytvoří se hash (kontrolní součet datového souboru), který je vlastně přesnou reprezentací (charakteristikou) dat,

- hash sa podepíše daným asymetrickým šifrovacím algoritmem (RSA) za pomoci privátního klíče.

Poté si každý, kdo zná patřičný veřejný klíč podepsané osoby, může ověřit platnost digitálního podpisu aplikací tohoto veřejného klíče, podepsaných dat (či haše) a digitálního podpisu za použití tzv. verifikačního algoritmu. Pokud je výsledek verifikace podpisu daných dat v pořádku, tak můžeme mít jistotu, že zpráva byla podepsána vlastníkem privátního klíče a že po podepsání již nebyla modifikována.

Najznámejší podpisový algoritmus RSA se používá taky na asymetrické šifrování. V současné době sa používá modulo o délkách 1024 až 4096 bitů.

Digitální podpis se používá k zajištění:

- autenticity dokumentu

- integrity dokumentu

- nepopiratelnosti zodpovědnosti autora podpisu

Zákon o elektronickém podpisu

https://is.muni.cz/auth/el/1433/podzim2012/PV181/um/digsig/digsig_v5.pdf

Zákon o elektronickém podpisu č. 227/2000 Sb. (změněn zákony č. 226/2002, 517/2002 a 440/2004 Sb.).

„Elektronickým podpisem se rozumí údaje v elektronické podobě, které jsou připojené k datové zprávě nebo jsou s ní logicky spojené a které slouží jako metoda k jednoznačnému ověření identity podepsané osoby ve vztahu k datové zprávě“

Elektronickým podpisem tak může být i pouhé jméno napsané na klávesnici.

Zaručený elektronický podpis

- Je jednoznačně spojen s podepisující osobou (jen fyzická osoba!);

- umožňuje identifikaci podepisující osoby ve vztahu k datové zprávě;

- byl vytvořen a připojen k datové zprávě pomocí prostředků, které podepisující osoba může udržet pod svou výhradní kontrolou;

- je k datové zprávě, ke které se vztahuje, připojen takovým způsobem, že je možno zjistit jakoukoliv následnou změnu dat

Elektronický podpis vs. značka

- Elektronický podpis

- podepisující osoba je fyzická osoba, která je držitelem prostředku pro vytváření elektronických podpisů a jedná jménem svým nebo jménem jiné fyzické či právnické osoby;

- pro ověření podpisu je vydáván certifikát (veřejného klíče).

- Zákon říká, že se automaticky poředpokládá, že podepisující četl, co podepsal

- Elektronická značka

- označující osobou fyzická osoba, právnická osoba nebo organizační složka státu, která drží prostředek pro vytváření elektronických značek a označuje datovou zprávu elektronickou značkou;

- pro ověření podpisu je vydáván systémový certifikát (veřejného klíče).

- Technologicky jde o totéž

- Jen správa soukromého klíče a jeho použití je jiné. Podpisem podepisující ztvrzuje, že četl obsah zprávy, značka tuto záruku nedává.

Kvalifikovaný certifikát

- Má povinná pole podle vypsaná v §12 jako například

- Jméno, příjmení podepisujícího,

- Jméno, příjmení nebo firma podepsaného

- Unikátní číslo certu.

- Platnost

- Omezení

Kvalifikovaný poskytovatel certifikačních služeb

- Plní určité podmínky a je hlášen na ministerstvu

Akreditovaný poskytovatel certifikačních služeb

- Plní podmínky a navíc získá akreditaci ministerstva

- Může vydávat Zaručený elektronický podpis založený na kvalifikovaném certifikátu vydaném akreditovaným poskytovatelem certifikačních služeb , který jako jediný je uznáván v komunikaci s úřady v ČR

Algoritmy pro podpisy

Jaké algoritmy s jakými parametry lze používat bylo řízeno vyhláškou ÚOOÚ. Později se od toho upustilo a nyní se pouze odvolává na ETSI standardy. Např. nemohou od 2010 používat SHA-1.

Správa veřejných klíčů

Veřejné klíče jsou ve správě podpůrné struktury PKI (Public Key Infrastructure). PKI je systém technických prostředků, služeb a organizačních opatření určených ke správě veřejných klíčů.

PKI je založena na prvcích:

- bezpečnostní politika (BP) – definuje pravidla pro provoz celé infrastruktury PKI

- procedury – definice postupů pro generování, distribuci a používání klíčů

- produkty – HW/SW komponenty pro generování, skladování a používání klíčů

- autority – prosazují plnění BP s pomocí procedur a produktů

Komponenty PKI:

- certifikační autorita (CA) – poskytovatel certifikační služby, vydavatel certifikátu

- registrační autorita (RA) – registruje žadatele o vydání certifikátu a prověřuje jejich identitu

- adresářová služba – prostředek pro uchovávánía distribuci platných klíčů a seznam zneplatněných certifikátů (CRL)

Certifikační autority

Certifikát

- certifikát–veřejný klíč uživatele podepsaný soukromým klíčem důvěryhodné třetí strany

- certifikát spojuje jméno držitele páru soukromého a veřejného klíče s tímto veřejným klíčem a potvrzuje tak identitu osoby

- poskytuje záruku že identita spojená s vlastníkem daného veřejného klíče není podvržená

- případně také představuje doklad o tom, že totožnost držitele veřejného klíče byla ověřena

Certifikační autorita - štruktúra:

- CA vydáva certifikáty na základe požiadavku od registračnej autority

- RA overuje identitu žiadateľa, posiela požiadavku na vystavenie certifikátu

- Revokačná autorita – umožňuje predčasné zrušenie platnosti certifikátu (ak je náš počítač napadnutý trojanom a kľúč môže byť zneužitý)

- Vrchol stromu certifikačných autorít predstavuje VeriSign (pozor, tech vrcholů může být spousta. Např česká pošta má kořenové CA atd…)

- Podobu certifikátov špecifikuje štandard X.509

Certifikační proces probíhá v následujících krocích:

- Odesílatel podepisovaného dokumentu žádá CA o digitální certifikát pro svůj veřejný klíč

- CA ověřuje identitu žadatele (prostřednictvím RA) a certifikát vydává

- CA ukládá certifikát do veřejně přístupného on-line repozitáře

- Odesílatel podepisuje dokument svým privátním klíče a odesílá jej s připojeným certifikátem (nebo celým řetězem CA až ke kořenovému CA…)

- Příjemce ověřuje digitální podpis veřejným klíčem odesílatele a požaduje ověření digitálního certifikátu v repozitáři příslušné CA (případně lokálně na disku)

- Repozitář vrací zprávu o stavu odesílatelova certifikátu

Infrastruktury veřejných klíčů

PKI - popísané v casti Správa veřejných klíčů

PKI spája verejný kľúč so subjektom prostredníctvom vydania certifikátu certifikačnou autoritou. Jej hlavnou úlohou je digitálne podpísať verejný kľúč patriaci danému človeku – a to pomocou vlastného privátneho kľúča samotnej CA, takže závisí na dôveryhodnosti konkrétnej autority. Tento podpis potvrdzuje - certifikuje vlastníctvo daného verejného kľúča.

Blinding

- Ty nevíš, co podepisuješ

- Chaum - blinding

Materiály

- Dobře zpracované v 7. otázce oboru INS

- Jedny slidy z PV157: http://is.muni.cz/el/1433/jaro2011/PV157/um/PV157_2011_L6_Data_final.pdf

- Nějaké materiály i v Labaku (PV181): https://is.muni.cz/auth/el/1433/podzim2010/PV181/um/digsig/

Vypracoval

Rado Šupolík (převzato ze 7. otázky oboru INS)

Michal Trunečka

Marcel Poul